Несколько лет назад я уже писал о встроенных механизмах защиты Exchange от нежелательной почты. С тех пор сменилось несколько версий, однако принципиально инструменты не изменились. Изменился способ настройки – теперь все операции выполняются только в консоли PowerShell (Exchange Management Shell).

Так как в Exchange 2016 все роли, за исключением Edge Transport совместили, указанные операции необходимо выполнять на всех имеющихся у вас серверах Exchange, если только у вас этим не занимается выделенный сервер с ролью Edge Transport. Напомню, что Edge обладает улучшенным механизмом защиты, в том числе возможна блокировка вложений по типам файлов, чего нет в HUB Transport.

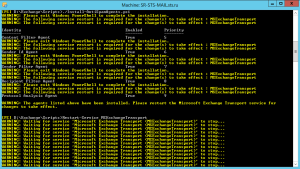

Установка агента Exchange AntiSpam

Установка и включение встроенного модуля защиты:

|

1 |

& $env:ExchangeInstallPath\Scripts\Install-AntiSpamAgents.ps1 |

После установки агента потребуется перезапуск службы транспорта Exchange:

|

1 |

Restart-Service MSExchangeTransport |

Далее, необходимо указать службе транспорта, какой сервер занимается обработка спама:

|

1 |

Set-TransportConfig -InternalSMTPServers 192.168.0.33 |

Если в вашей организации несколько серверов Exchange, укажите их IP адрес через запятую.

Теперь агент защиты установлен и надо настроить параметры.

Настройка

Во-первых, добавим поставщиков черных списков IP адресов (IP Block List Providers). Это самый эффективный способ отсечь большинство “настоящего” спама. Под настоящим я имею в виду серверы, которые специально созданы для рассылка спама. Они очень быстро попадают в блэк-листы.

Добавим два самых известных поставщика – SpamHaus и SpamCop:

|

1 2 3 4 |

Add-IPBlockListProvider -Name "SpamHaus IP Block List Provider" -LookupDomain "zen.spamhaus.org" -BitMaskMatch 127.0.0.1 Set-IPBlockListProvider "SpamHaus IP Block List Provider" -RejectionResponse "Your message was rejected because the IP address of the server sending your message is in the SpamHaus IP Block List Provider." Add-IPBlockListProvider -Name "SpamCop IP Block List Provider" -LookupDomain "bl.spamcop.net" -IPAddressesMatch "127.0.0.2","127.0.0.5" -Priority 1 Set-IPBlockListProvider "SpamCop IP Block List Provider" -RejectionResponse "Your message was rejected because the IP address of the server sending your message is in the SpamCop IP Block List Provider." |

При этом мы дополнительно указали “отбойник” – сообщение, которое будет приходить отправителю в случае, если система защиты отклонит сообщение. Позволит нерадивым админам “честных” отправителей оперативно понять в чем дело и исключить свой почтовик из списка черных адресов.

Затем, желательно указать перечень доменов, которые требуется исключить из механизма проверки – партнеры, поставщики, информационные системы и т.п.:

|

1 |

Set-ContentFilterConfig -BypassedSenderDomains domain1.ru,domain2.com,domain3.net |

При этом если в будущем вам потребуется дополнить список, желательно использовать следующий скрипт:

|

1 |

Set-ContentFilterConfig –BypassedSenderDomains @{Add="domain6.com", "domain7.net"} |

В противном случае, придется каждый раз переписывать строку со всеми доменами.

Потом, настроим фильтрацию отправителя по коду. Это как раз проверка наличия и корректности SPF-записи. Я ранее писал, как её составлять и проверять.

|

1 |

Set-SenderIDConfig -SpoofedDomainAction Reject |

Есть варианты “Отклонять” (Reject), “Удалять” (Delete), и “Помечать нежелательным” (StampStatus). Я считаю правильнее отклонять, удалять жестоко, помечать почти бессмысленно.

Настроим фильтрацию содержимого:

|

1 2 |

Set-ContentFilterConfig -SCLDeleteEnabled $true -SCLDeleteThreshold 9 SCLRejectEnabled $true -SCLRejectThreshold 7 Set-ContentFilterConfig -RejectionResponse "Your email is identified as spam, and has been rejected by the recipient's e-mail system." |

У кого значение Spam Confidence Level (SCL, рассчитываемая сервером Exchange оценка сообщения) 9 – удалять, у кого 7 или 8 – отклонять. Также указываем сообщение, которое будет приходить отправителям отклоненных сообщений. Про расчет SCL можно почитать подробнее у Microsoft.

Подробно про защиту от нежелательной почты Exchnage 2016 можно почитать на сайте Microsoft в соответствующей статье.

Для анализа работы фильтров и статистики защиты от нежелательной почты можно использовать те же способы, что и для Exchange 2007, которые я описывал ранее.

Уведомление:Защита от спама в Exchange 2013: RBL | MK Microsoft Windows Administrator

Какие порты нужно открывать на фаерволе, чтобы Edge мог проверять списки.

У вас ошибка!

Нужно $true -SCLDeleteThreshold 9 -SCLRejectEnabled

Неплохо указывать не только команды как вставить что либо, скажем в блек листе провайдер проверки SpamHaus и SpamCop , но и скрипт удаления данных провайдеров из скрипта. А также удаление скрипта, как такового вообще, может уже не нужны никакие провайдеры блеклистов и т.д.

2 дня назад Я сорвал куш в этом

уважаемом клубе

Пост ради поста?

Уведомление:Настраиваем защиту против спама в Exchange 2007 - Про ИТ и не только

Уведомление:Сбор статистики работы фильтров антиспама в Microsoft Exchange Server 2007 - Про ИТ и не только

Уведомление:Тонкая настройка Exchange 2013/2016 - Про ИТ и не только